Voici la liste des compétences acquises durant ce cheminement de projet.

- OS Rocky Linux 10.x

- Grosse remise à jour n’ayant plus touché à Linux de plus de 25 ans.

- Hyperviseur ProxMox 9.1.1 (Cluster/Noeuds)

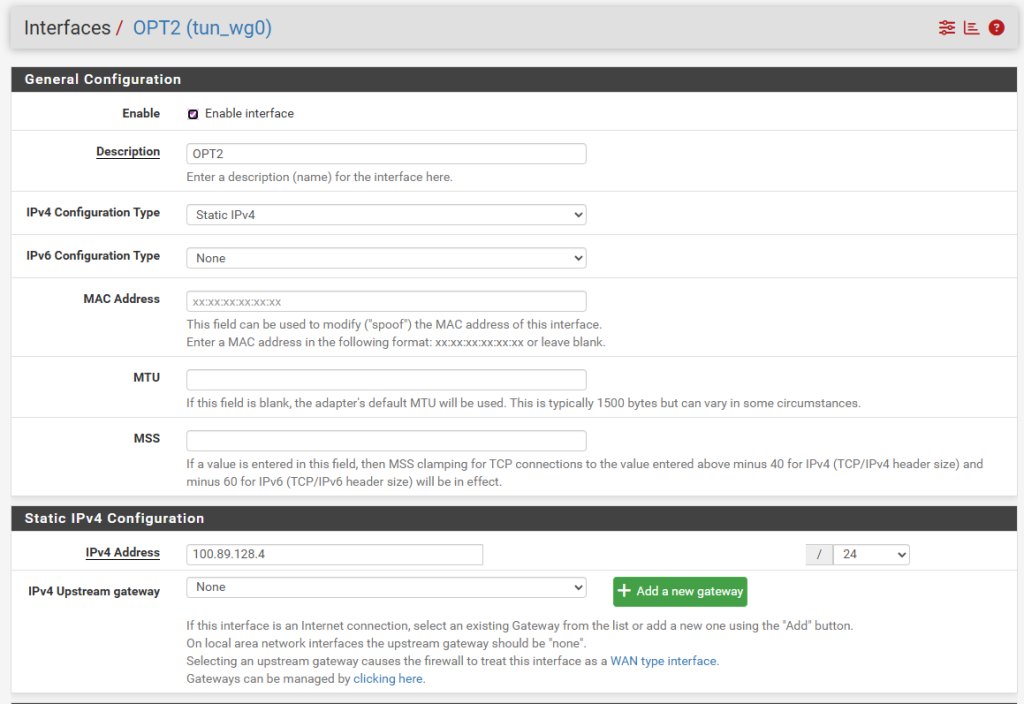

- Routeur/Firewall pfSense en VM

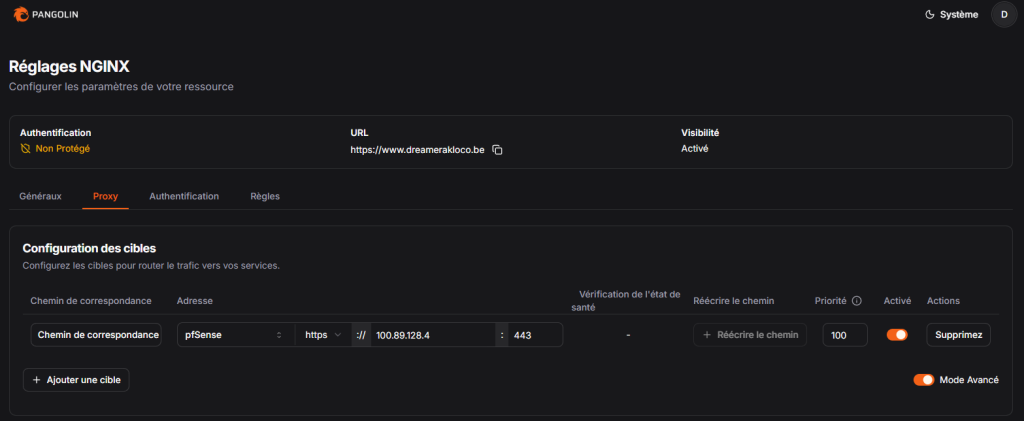

- Nginx Reverse Proxy

- Let’s Encrypt /SSL/HTTPS

- Starlink

- Installation

- Configuration

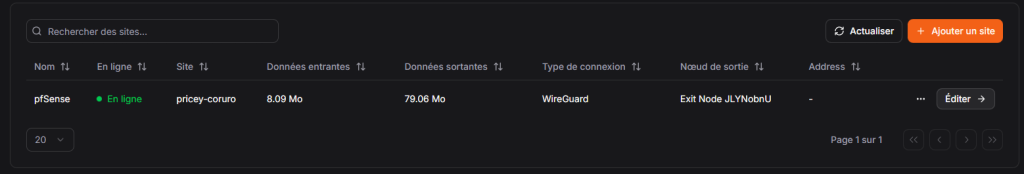

- Mise en place d’un bypass de leurs CGNAT (Partage d’IP Publique IPV4 et double NAT non configurable, dans les abonnements pour particuliers)

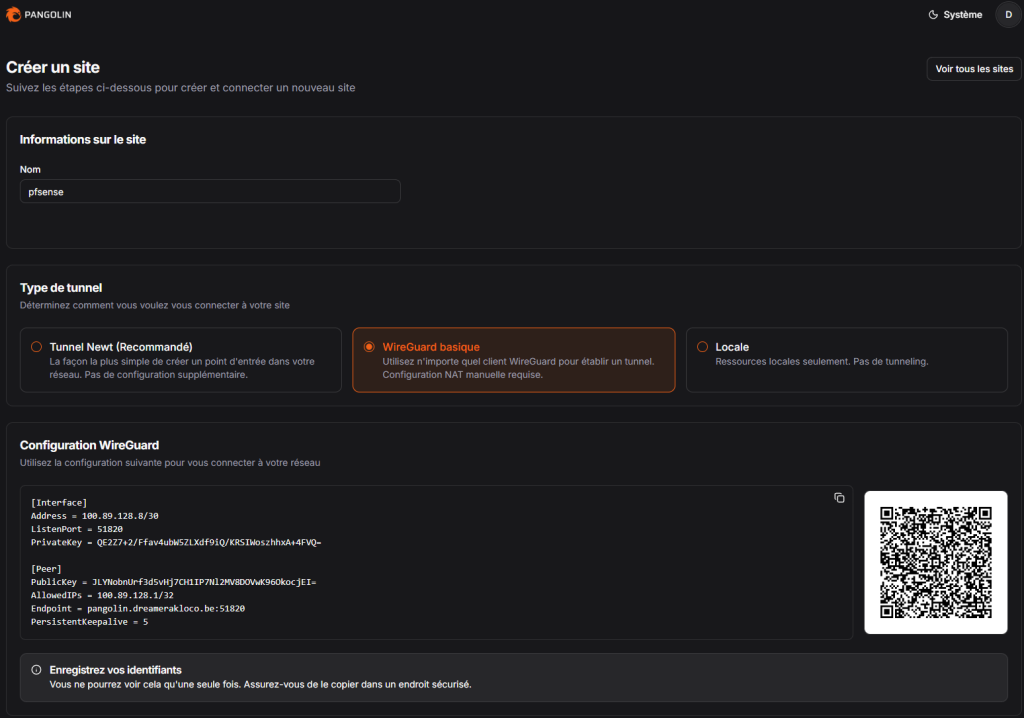

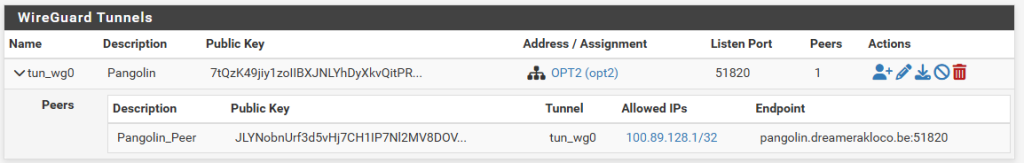

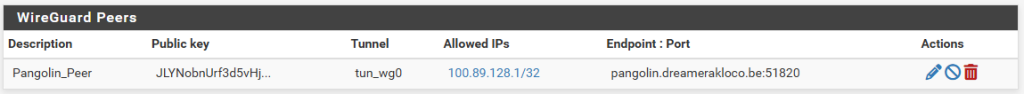

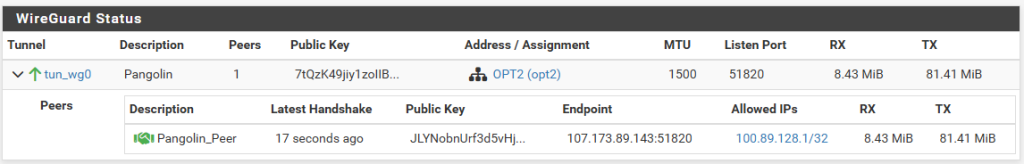

- Le Tunneling WireGuard

- Pangolin (Wireguard entre VPS et pfSense)

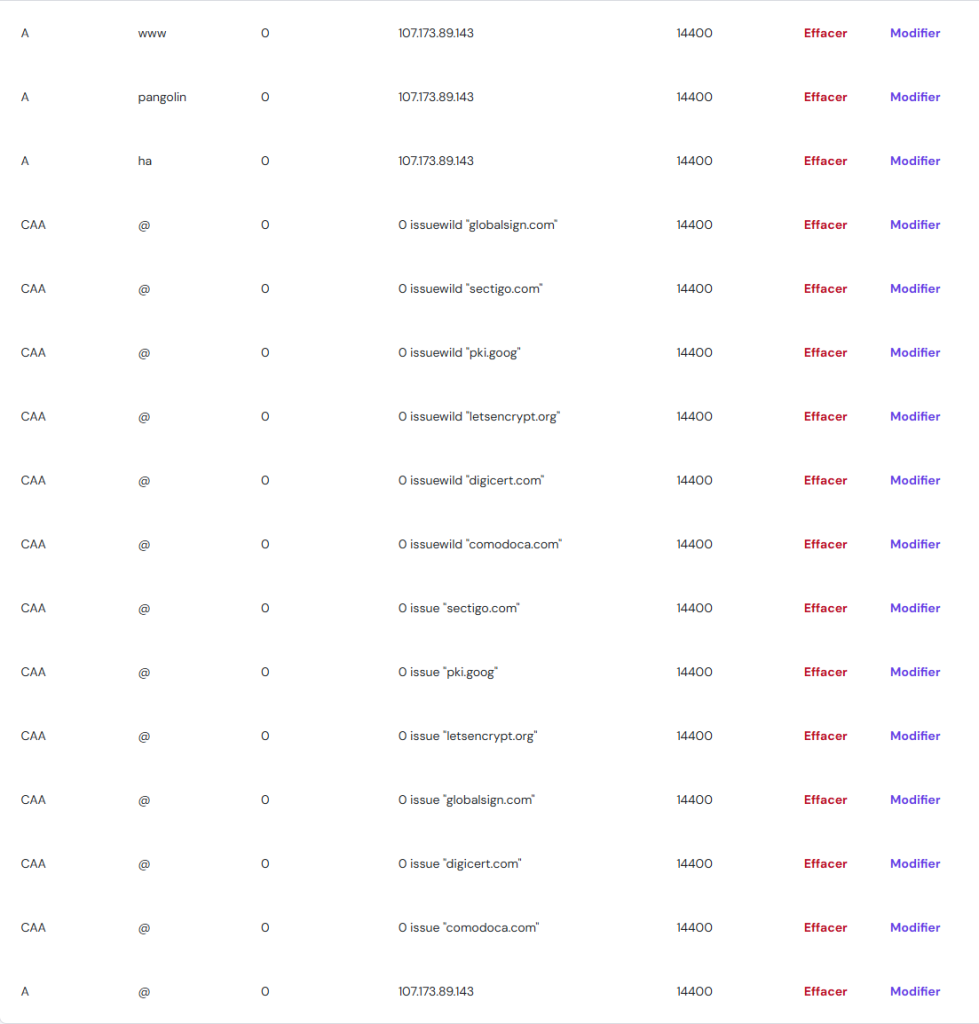

- Hotstinger pour la gestion/configuration du nom de domaine.

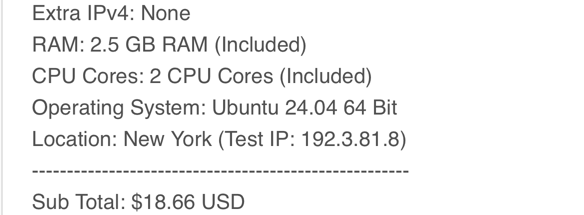

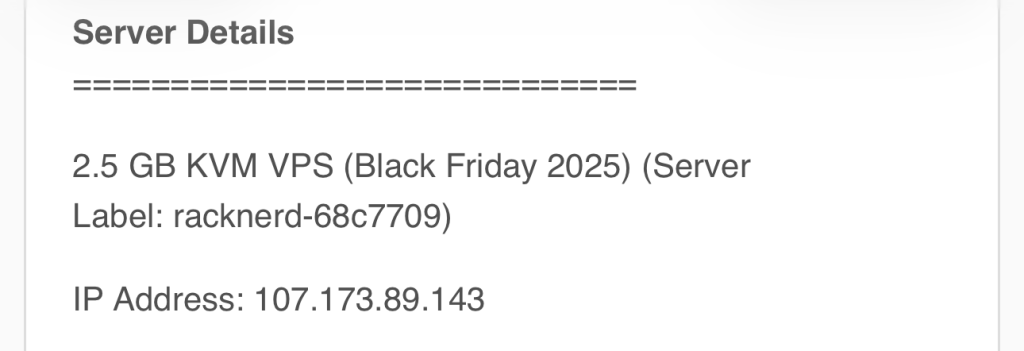

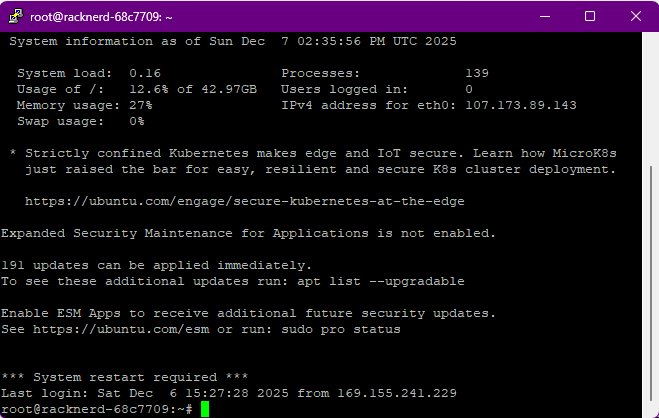

- Racknerd pour la location et la mise en place d’VPS

- Serveur LAMP

- Serveur Apache

- PHP

- Maria DB

- CMS WordPress

- Méthode Scrum

En cours d’étude:

- Mise en place d’un CI/CD avec GITLab/GITHub

- Jenkins

- Maven

- SonarQube

- Slack

- Docker/Kubernetes

Et bien d’autres à suivre suivant les besoins …

Bonne lecture …